クリエイターにおける相互TLS

お知らせ:当社は、お客様により充実したサポート情報を迅速に提供するため、本ページのコンテンツは機械翻訳を用いて日本語に翻訳しています。正確かつ最新のサポート情報をご覧いただくには、本内容の英語版を参照してください。

要点

Zoho Creator の Mutual TLS(mTLS)は、外部ドメインとの安全な証明書ベースの通信を確立します。接続に関与する両方の当事者を検証し、より強力な認証と一般的なセキュリティ脅威からの保護を提供します。

提供状況

1. 概要

現代のクラウドアプリケーションでは、システム間でやり取りされる機密データを保護するために統合のセキュリティが不可欠です。多くの API は、データを転送中に暗号化し、クライアントが信頼できるサーバーと通信していることを認証するために Transport Layer Security(TLS)に依存しています。これはワンウェイ TLS として知られており、ハンドシェイク時にサーバーのみが証明書を提示します。

Mutual TLS(mTLS)は、このモデルを拡張し、TLS ハンドシェイク時にクライアントとサーバーの両方が X.509 証明書を提示することを要求します。これにより 2 方向認証が実現され、データ交換前に双方が互いの身元を認証できるようになります。その結果、2 つの信頼されたシステム間で安全かつ暗号化されたチャネルが確立されます。

Zoho Creator では、mTLS によりアプリケーションは双方の証明書を検証することで、外部ドメインとの安全な接続を確立できます。ハンドシェイク時に、Zoho Creator(クライアント)とサードパーティサービス(サーバー)が証明書を交換し認証します。この相互認証によって、次のリスクを未然に防ぐことができます。

-

不正アクセス

-

中間者攻撃

-

サービスなりすまし

両方のエンドポイントが自身の正当性を証明する必要があるため、mTLSは高い信頼性やコンプライアンスが求められる環境に最適です。

1.1 CreatorでmTLSを利用するメリット

強固なセキュリティと信頼性

-

公開・非公開ネットワーク間の通信を暗号化して保護します

-

相互証明書交換により両方のエンドポイントを認証します

-

APIの不正アクセスやサービスのなりすましリスクを低減します

エンタープライズグレードの保護

大規模な運用や重要なデータを取り扱う組織は、mTLSを以下の用途で活用できます:

-

エンタープライズグレードのセキュリティ:社内APIやサードパーティサービス、パートナー連携などの外部連携を安全に実現

-

HIPAA対応アーキテクチャ:電子健康データ(EHR)やPHIを管理する医療アプリケーションにも最適

-

ゼロトラストモデルへの対応:両方の認証と意図の検証を必須とすることでゼロトラストモデルを強化

-

コンプライアンスサポート:ISO 27001、PCI-DSS、GDPRなどのデータ保護フレームワークの要件に準拠する組織にも最適

1.2 ナビゲーションガイド

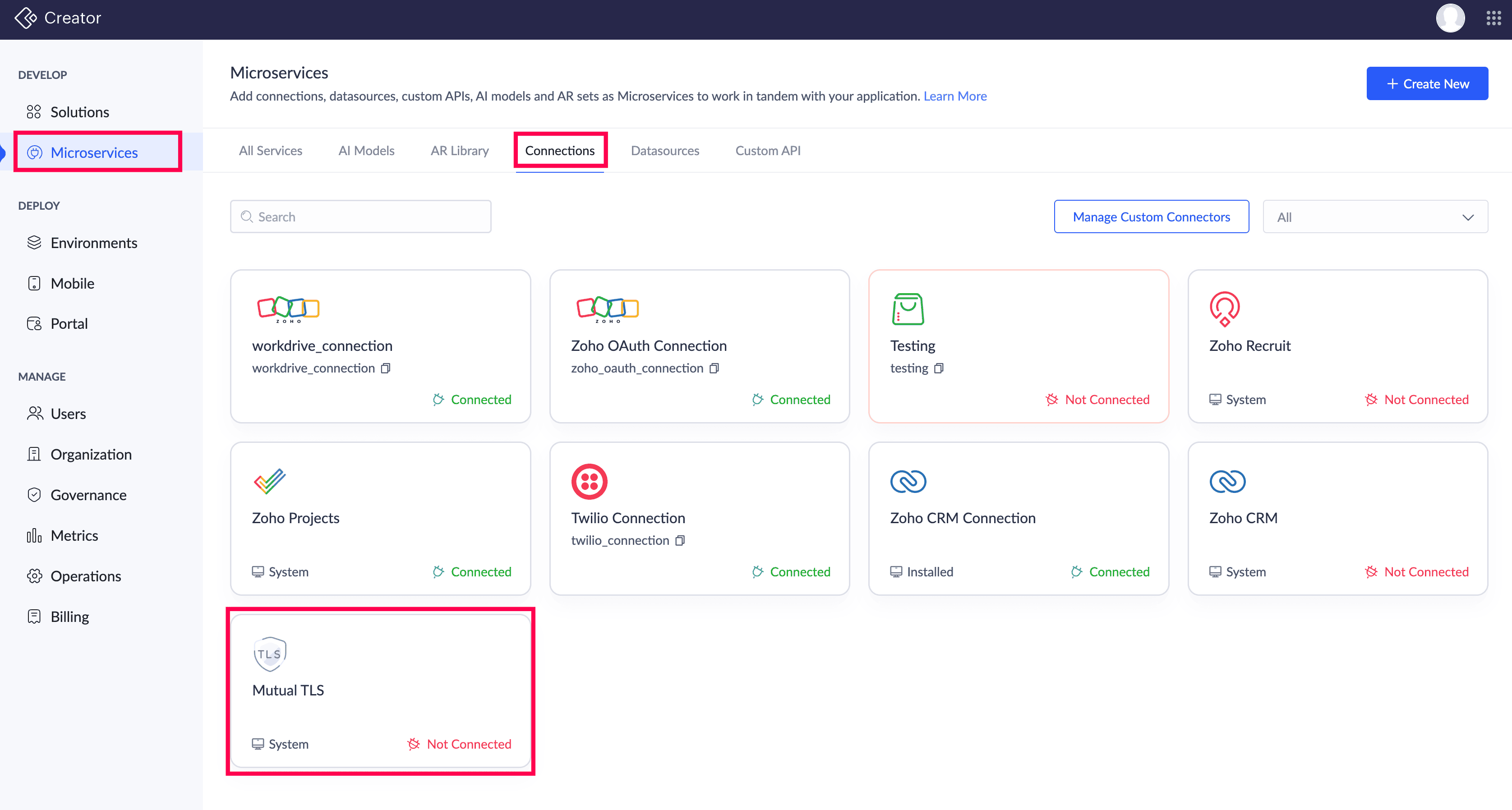

「Microservices」セクション内の外部連携タブに移動します。Creatorサポートチームがご利用アカウントにMutual TLSをオンデマンドで有効化すると、システム接続として「'Not 接続済み'」ステータスで表示されます。

1.3 mTLS接続の設定

mTLSの設定は、Zoho Creatorから自己署名証明書をダウンロードし、接続したいサードパーティのドメインにインポートすることで行います。設定が完了すると、Zoho Creatorからその外部サービスへのすべてのリクエストは暗号化され、検証されます。Zoho CreatorでmTLSを利用するには、まずサポートチームへアクセス権を申請する必要があります。

-

mTLSが有効になった後、外部連携タブへMicroservicesセクション内から移動します。ここにシステム作成済み接続として一覧表示されます。

-

Mutual TLS接続カードにある省略記号アイコンをクリックし、認証をクリックして、mTLSを利用して安全に通信するためにホワイトリスト化するドメインの設定を開始します。

-

続く設定ポップアップで、ハイライトされたリンクを使用し、公開証明書(.pem形式)をダウンロードします。

-

この証明書をサードパーティサービスのトラストストアにインポートしてください。証明書のアップロード後、該当APIエンドポイントへアクセスする際、通信はmTLSによって保護されます。

-

mTLS認証をサポートし、安全な通信のためにホワイトリスト化が必要なドメインを入力し、続けるをクリックします。

メモ: mTLS をサポートしているサービスには、SAP、AWS、Microsoft Azure、ServiceNow、Oracle Cloud APIs、SalesForce、Plaid などがあります。

mTLS の設定が完了し、証明書がサードパーティのトラストストアにアップロードされると、サードパーティサービスは、インポートした証明書を通じて Zoho Creator の認証を確認した後、リクエストを承認します。これにより、サードパーティと Creator の間で相互に信頼関係が確立されます。

mTLS サポートの無効化

mTLS プロパティを一時的に無効にするには:

-

外部連携タブに移動します。

-

mTLS 項目の横にある三点リーダーアイコンをクリックし、無効にするをクリックします。これにより、再度有効化されるまで相互認証が無効となります。

アカウントがバックエンドで mTLS プロパティとともに有効化されていても、自動作成される Mutual TLS システム接続を無効に選択した場合、mTLS サポートはホワイトリスト化されたドメインには適用されません。この場合、接続が再度有効化されるまで、Mutual TLS 通信は一時的に停止されます。

1.4 証明書の詳細

|

プロパティ |

詳細 |

|

Certificate 形式 |

.pem(Privacy Enhanced メール) |

|

キー Size |

4096ビット RSA |

|

Certificate スタンダード |

X.509 v3 |

|

発行済み By |

Zoho(自己署名証明書) |

|

有効期限 |

生成日から5年間 |

|

Metadata Included |

件名、Issuer、公開鍵、有効期限期間 |

|

互換性 |

mTLSをサポートするほとんどのサードパーティシステムと完全に互換性があります。 |

ダウンロードされた証明書には、相互信頼を確立するために必要なすべてのメタデータ(件名、issuer、公開鍵、有効期限)がCreatorとサードパーティシステム間で含まれています。証明書が有効期限切れとなった場合は、アカウントでmTLSシステム接続を有効化して新しい証明書を認証・ダウンロードし、外部サービスへ再インポートする必要があります。これにより、安全な通信が継続されます。

Zoho Creatorは現在、自己署名証明書を提供しています。この種類の証明書でも、Zohoとサードパーティサービス間の信頼を確立することが可能です。

医療提供者は、Medical BridgeというZoho Creatorアプリケーションを使用して、患者の紹介管理や機密性の高い健康データを外部の診断ラボへ送信しています。HIPAA準拠と不正アクセス防止のため、Zoho Creatorの外部連携タブでMutual TLSを設定します。紹介が送信されると、Medical Bridgeは患者の暗号化データをAPI経由でラボのシステムへ送信します。

ラボがmTLSに対応したEHRプラットフォームOracle Healthを利用していると仮定します。API通話時、Medical Bridgeは自身のデジタル証明書を提示し、Oracle Healthがこれを検証してリクエストの正当性を確認します。同時に、Oracleの証明書もMedical Bridgeによって検証され、相互認証によるセキュアなハンドシェイクが完了します。この構成により、機密データは認証済みシステム間のみで共有され、ヘルスケアプラットフォーム間の安全な相互運用性が確保されます。

調達

大手製造業では、Zoho Creatorアプリケーションを活用し発注書ワークフローを自動化しています。一部の仕入先は、API経由で注文データを承認するためにmTLS認証を必要とします。同社はサポート経由で機能を有効化し、外部連携タブで設定を完了することで、Creator上でmTLSを構成しています。

例えば、ある販売者がmTLSをサポートするSAP法人Technology Platform上で運用しているとします。Creatorアプリが購買申請を送信すると、SAPはCreatorの証明書を検証し、信頼できるデータ元であることを確認します。一方、Creatorは返品時にSAPの証明書を検証します。このような相互認証により、ISO 27001やPCI-DSSなどの業界セキュリティ基準を満たし、調達プロセス全体で暗号化された認証済み通信が確保されます。

2. 注意事項

-

Mutual TLS(mTLS)の有効化は、サポート@zohocreator.comまでご連絡ください。

-

Creatorが提供する公開証明書は.pem形式で、4096ビットのキーサイズを持ち、X.509 v3スタンダードに準拠しています。

-

Zoho Creatorは現在、自己署名証明書を発行しており、対応する外部サービスとの信頼性の高い通信に完全対応しています。

-

外部連携タブからシステム作成済みmTLSエントリーを無効化すると、ホワイトリスト登録済みドメインとの相互TLS通信が一時的に停止されます。

3. 関連トピック

Zoho CRM 管理者向けトレーニング

「導入したばかりで基本操作や設定に不安がある」、「短期間で集中的に運用開始できる状態にしたい」、「運用を開始しているが再度学び直したい」 といった課題を抱えられているユーザーさまに向けた少人数制のオンライントレーニングです。

日々の営業活動を効率的に管理し、導入効果を高めるための方法を学びましょう。

Zoho Campaigns Resources

Zoho WorkDrive Resources

New to Zoho Workerly?

New to Zoho Recruit?

New to Zoho CRM?

New to Zoho Projects?

New to Zoho Sprints?